在当今数字化高度发展的时代,网络安全问题日益凸显,各种网络攻击手段层出不穷,这也使得网络安全工具的重要性愈发显著。其中,Dsploit电脑相关的应用和技术在网络安全领域占据着独特的地位。Dsploit原本是一款强大的安卓平台网络渗透测试和安全评估工具,不过随着技术的发展和需求的演变,其在电脑端也有着广泛的应用和拓展。

Dsploit电脑端的应用为网络安全专业人员和爱好者提供了一个功能丰富且强大的平台。它集成了多种网络扫描和攻击模块,能够对目标网络和设备进行全面的探测和分析。通过网络扫描功能,使用者可以发现目标网络中的存活主机、开放端口以及运行的服务等信息。这对于评估网络的安全性至关重要,因为开放的端口和运行的服务可能存在安全漏洞,攻击者可以利用这些漏洞进行入侵。例如,常见的端口扫描可以帮助发现那些未被正确配置防火墙而开放的高危端口,如21端口(FTP服务)、22端口(SSH服务)等。一旦发现这些端口开放,就可以进一步分析其服务版本是否存在已知的安全漏洞。

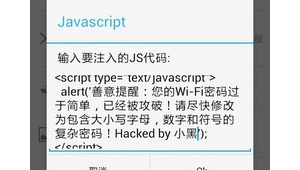

在攻击方面,Dsploit电脑端具备多种攻击手段。其中,中间人攻击是一种常见且有效的攻击方式。在中间人攻击中,攻击者可以截获目标网络中两台设备之间的通信数据。这意味着攻击者可以获取用户在网络上传输的敏感信息,如用户名、密码、信用卡号等。通过篡改通信数据,攻击者还可以实施进一步的攻击,如重定向用户访问恶意网站等。Dsploit还支持对无线网络的攻击,如破解WiFi密码。随着无线网络的普及,很多家庭和企业都使用WiFi网络进行连接,而一些设置简单或者存在安全漏洞的WiFi网络很容易成为攻击者的目标。Dsploit可以利用多种破解算法,尝试获取WiFi的密码,从而接入网络进行进一步的攻击和监控。

Dsploit电脑端的强大功能也带来了一定的风险和挑战。一方面,如果被不法分子利用,它可能成为网络犯罪的工具。一些黑客可能会使用Dsploit对企业或个人的网络进行攻击,窃取重要信息,造成经济损失和隐私泄露。另一方面,对于普通用户来说,正确使用Dsploit需要具备一定的网络安全知识和技能。如果使用不当,可能会误操作导致自己的网络安全受到威胁。例如,在进行网络扫描时,如果没有获得合法授权就对他人的网络进行扫描,可能会触犯法律法规。

为了确保Dsploit电脑端的安全使用,需要建立完善的监管机制和道德准则。网络安全专业人员在使用Dsploit进行安全评估时,应该遵守相关的法律法规和道德规范,获得合法授权后再进行操作。相关部门也应该加强对网络安全工具的监管,防止其被滥用。对于普通用户来说,应该提高网络安全意识,不随意使用网络安全工具进行未经授权的操作。

随着网络技术的不断发展,Dsploit电脑端也需要不断更新和完善。开发者需要不断跟进最新的网络安全漏洞和攻击技术,及时更新Dsploit的功能和算法,以确保其在面对新的安全威胁时仍然能够发挥作用。还可以加强与其他网络安全工具的整合,形成更加全面的网络安全防护体系。

Dsploit电脑端在网络安全领域具有重要的作用,它既为网络安全评估提供了强大的工具,也带来了一定的风险和挑战。只有通过合理使用、加强监管和不断创新,才能充分发挥其优势,保障网络安全和信息安全。